Parolasız Kimlik Doğrulama Yaklaşımları

Parolasız Kimlik Doğrulama

Geleneksel kimlik doğrulama yöntemlerinde kullanıcının belirlediği bir parola ile kimlik doğrulanır. Bu yaklaşımın özellikle gelişen saldırı metotlarına karşı savunmasız kaldığı düşüncesi ortaya çıkmıştır. Parolaların birden fazla uygulama üzerinde tekrar tekrar kullanılması ise güvenlik sorununu daha büyük hale getirmektedir. Bazı saldırı metotları aşağıdaki gibidir.

- Brute-force: Özellikle 123456 gibi kolay ve tahmin edilebilir şifreler için risk oluşturur.

- Credential Stuffing: Çalınmış olan kimlik bilgileri ile başka uygulamalarda da kimlik doğrulanmasına verilen addır.

- Phishing: E-mail, SMS gibi kanallardan kullanıcıya yanıltıcı içerikler göstererek kullanıcının bu yanıltıcı sayfalarda oturum açmaya çalışması sonucu parolayı ele geçirmesidir.

- Keylogging: Bilgisayara ya da akıllı telefonlara yüklenen kötü niyetli bir yazılımdır. Kullanıcının klavyede yazdığı parola ya da başka bilgileri kaydeder.

- Man-in-the-middle-attack: İletişimin arasına sızarak bilgileri kopyalayan saldırıdır.

Bu gibi durumlar üzerine parolasız kimlik doğrulama yaklaşımları ortaya çıkmaya başlamıştır.

Parolasız kimlik doğrulama, kullanıcının erişmek istediği uygulamada parola girişi yapmadan kimliğinin doğrulanabilmesidir. Yüzde yüz güvenlik garanti edemese de geleneksel yaklaşımlara göre saldırı tiplerini önemli ölçüde azaltmış ve daha güvenli yaklaşımlar sunmuştur. Bu yaklaşımda kullanıcılar sürekli parola hatırlamak, yeni kayıtlar için yeni parolalar oluşturmak gibi kullanıcı deneyimini olumsuz etkileyen faktörlerden kurtulmuş olurlar. Parolasız kimlik doğrulama metotlarından bazıları aşağıdaki gibidir.

- Yakınlık rozeti (proximity badges), fiziksel jetonlar (physical tokens), USB cihazları (FIDO)

- Yazılım belirteci (software token) ve sertifikalar

- Parmak izi, ses tanımlaması, yüz tanımlaması, retina taraması gibi biyometrik metotlar

- Akıllı telefon uygulamaları

Parolasız kimlik doğrulama yöntemleri Single-Sign-On yöntemleri olarak düşünülebilir. Böylece bir çalışan tüm kurumsal uygulamalarına ve hizmetlerine erişmek için aynı yakınlık rozetini, yazılım belirtecini veya mobil uygulamayı kullanabilir. Parolasız Kimlik Doğrulama ayrıca kullanıcıların kurumsal uygulamalara ve sistemlere erişim sağlamak için birden fazla kanıt biçimi sağlamaya zorlandığı Çok Faktörlü Kimlik Doğrulama yaklaşımının bir parçası olarak da sıklıkla kullanılır. Örneğin, bir mobil telefon uygulamasına erişmek için uzak bir kullanıcının bir parmak izi sensörüne dokunması ve telefonuna gönderilen tek seferlik, kısa ömürlü bir SMS doğrulama kodu girmesi gerekebilir.

Bazı parolasız kimlik doğrulama yaklaşımlarının detayları:

-

Doğal (native) seçenekler: Google veya Microsoft gibi birçok şirketin zaten kullandığı bazı uygulamalar veya sistemler, gömülü şifresiz kimlik doğrulama araçları sunar. Örneğin, Google Chrome artık kullanıcıların bir USB güvenlik anahtarı veya kullanıcının mobil cihazıyla bağlantı kuran bir ekran QR kodu aracılığıyla uygulamalara veya web sitelerine giriş yapmasına olanak tanır. Kuruluşlar bu tür araçları genel MFA süreçlerine dahil edebilir.

-

Biyometrik: Biyometrik kimlik doğrulama işlemleri parmak izi, ses veya yüz tanıma veya retina taramasını içerebilir. Bu yöntemlerde, gelişmiş tarayıcılar veya sensörler biyometrik verileri yakalar ve erişim izni vermek veya reddetmek için veritabanında kayıtlı verilerle karşılaştırır. Bazı durumlarda, kullanıcının akıllı telefonu biyometrik kimlik doğrulama cihazı olarak hizmet verebilir.

-

Donanım Belirteci: Donanım belirteci, anahtarlık veya USB aygıtı gibi küçük bir elektronik aygıttır. USB aygıtı, bilgisayara fiziksel bir bağlantı üzerinden çalışırken anahtarlık gibi bazı sert belirteçler bunu yapmaz. Anahtarlık, kullanıcı bir düğmeye her bastığında yeni bir parola üretir ve kullanıcı erişim sağlamak için ekrandaki bir istemde bu parolayı girer.

-

Yazılım Belirteci: Bir yazılım belirteci, bir istekçinin akıllı telefonuna, bilgisayarına veya tabletine gönderilen dijital bir belirteçtir. Genellikle kullanıcının erişim elde etmek için genellikle ikinci bir kimlik doğrulama faktörüyle birlikte girmesi gereken, genellikle 6-8 haneli bir kod olan tek seferlik bir paroladan oluşur. Kimlik doğrulayıcı uygulamalar genellikle paylaşılan bir gizli anahtara güvenir ve OATH olay tabanlı (HOTP) ve zaman tabanlı (TOTP) algoritmaları destekler.

-

Sihirli Bağlantı (Magic Link): “Sihirli bağlantı”, bir kullanıcının e-posta veya SMS yoluyla gönderilen tek seferlik bir URL ile bir hesaba giriş yapmasına olanak tanır. Açıldığında, arka plandaki bir kimlik doğrulama uygulaması cihazı bir veritabanındaki bir belirteçle eşleştirir.

-

Kimlik Doğrulama Uygulamaları: Kimlik doğrulayıcı uygulamalar, zaman tabanlı tek seferlik parolalara (TOTP) dayanarak çalışır. Bir TOTP kodu, paylaşılan bir sırrı ve geçerli zamanı girdi olarak kullanan bir algoritma ile üretilir. Bu, kodun genellikle 30 ila 90 saniye arasında değişen belirli aralıklarla değiştiği anlamına gelir. Fiziksel anahtarlıklar (physical fobs) veya güvenlik anahtarları gibi donanım belirteçleri de TOTP kodları üretebilir. Ancak, kimlik doğrulayıcı uygulamalar (yazılım belirteçleri), kullanıcıların cep telefonları dışında bir donanım taşımasını gerektirmediği için daha yaygın olarak benimsenen uygulamadır. Ayrıca bu uygulamalar MFA için de sıklıkla kullanılmaktadır.

-

Tek Zamanlı Kod (OTP): Tek seferlik şifreler veya parolalar, kullanıcılara bir uygulamaya tek seferlik erişim sağlayan dinamik olarak oluşturulan sayılar veya harflerdir. Şifrelerin aksine, bir OTP statik değildir ve kullanıcı her oturum açma girişiminde bulunduğunda değişir. OTP’ler SMS, e-posta, mesajlaşma uygulamaları ve özel kimlik doğrulama uygulamaları aracılığıyla iletilebilir. Kullanıcılar tek seferlik şifreleri sever çünkü bunları hatırlamaları gerekmez, genellikle yeni bir donanıma ihtiyaç duymazlar ve standart OTP teslim yöntemlerine zaten aşinadırlar. Zaman Tabanlı Tek Seferlik Parolalar (TOTP), zaman hassasiyeti unsuru ekleyen bir OTP çeşididir. Bu parolalar yalnızca belirli bir zaman dilimi için geçerlidir, genellikle bir veya iki dakika civarında. TOTP, bankacılık veya devlet hizmetleri gibi yüksek güvenlikli uygulamalarda yaygın olarak kullanılır ve kimlik avı saldırılarına karşı ekstra bir koruma katmanı sağlar. HMAC tabanlı Tek Seferlik Parolalar (HOTP), dahili bir sayaca dayanan olay tabanlı OTP’leri tanıtır. Her başarılı kimlik doğrulamada, sayaç artar ve sunucu ile OTP oluşturucu arasında yeni bir senkronizasyon oluşturur.

-

Akıllı Kart: Akıllı Kart kimlik doğrulaması, iş istasyonlarına veya uygulamalara erişim izni vermek için fiziksel bir kart, okuyucu ve etkinleştirme yazılımını içerir. Bu kartlar, kullanıcı erişim ayrıcalıklarını yönetmek için veri içeren çipler ve RFID kablosuz bağlantısı kullanır. Akıllı kart kimlik doğrulaması genellikle çok yüksek güvenlikli kullanım durumlarıyla sınırlıdır.

-

Kalıcı Çerez (Persistent Cookie): Kalıcı çerez, belirli bir cihazda depolanan bir dosyadır. Cihaz kullanıcısının oturum açma kimlik bilgilerini hatırlayabilir ve uygulamalara erişim izni vermek için bu bilgileri kullanarak oturum açıp açmadıklarını belirleyebilir. Kalıcı çerez, bir bilgisayarda kalıcı olarak veya önceden belirlenmiş bir son kullanma tarihine kadar kalabilir.

-

FIDO (FIDO U2F): FIDO (Fast IDentity Online), daha güvenli ve kullanımı kolay kimlik doğrulama sağlamak için geliştirilmiş bir açık standartlar setidir. Geleneksel şifrelerin güvenlik açıklarını (phishing, brute force saldırıları vb.) ortadan kaldırmak amacıyla tasarlanmıştır. FIDO’nun ilk versiyonlarından biri olan FIDO U2F (Universal 2nd Factor), özellikle iki faktörlü kimlik doğrulama (2FA) sağlamak amacıyla 2014 yılında FIDO Alliance tarafından geliştirilmiştir. İki Faktörlü Kimlik Doğrulama (2FA): FIDO U2F, şifreyle birlikte bir donanım belirteci (örneğin USB cihazı) gerektiren bir 2FA standardıdır. Açık Anahtar Kriptografisi: Kullanıcının cihazı, bir açık anahtar ve bir özel anahtar olmak üzere bir anahtar çifti oluşturur. Açık anahtar hizmet sağlayıcı ile paylaşılırken, özel anahtar kullanıcının cihazında güvenli bir şekilde saklanır. Kimlik doğrulama, özel anahtarın sahipliğini kanıtlayarak yapılır.

- Fiziksel Token Gereksinimi: Kullanıcıların kimlik doğrulama işlemi için bir donanım belirteci (genellikle USB, NFC veya Bluetooth cihazı) kullanmaları gerekir. Sunucu Tarafında Gizli Bilgi Yok: Geleneksel yöntemlerin aksine, sunucularda çalınabilecek gizli bilgiler (şifreler) saklanmaz. Çoklu Hizmetlerde Tek Token: Aynı FIDO U2F belirteci, birden fazla çevrimiçi hizmette kullanılabilir.

-

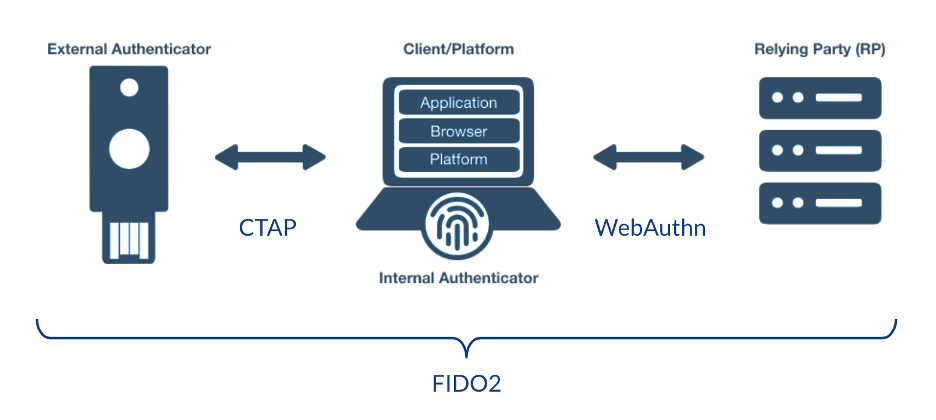

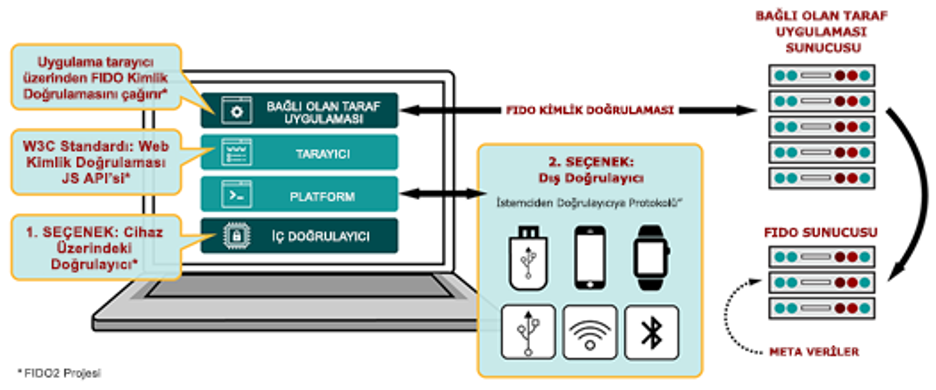

FIDO2: FIDO2, FIDO standardının gelişmiş versiyonudur ve yalnızca iki faktörlü kimlik doğrulama (2FA) ile sınırlı kalmayıp, şifresiz kimlik doğrulama olanağı sunar. 2018 yılında tanıtılan FIDO2, aşağıdaki iki ana bileşenden oluşur:

WebAuthn (Web Authentication): Tarayıcılar ve platformlar için kimlik doğrulama sağlayan bir web standardı. CTAP (Client to Authenticator Protocol): Harici doğrulayıcılar (örneğin donanım belirteçleri) ile kullanıcının cihazı arasındaki iletişimi sağlayan protokol.

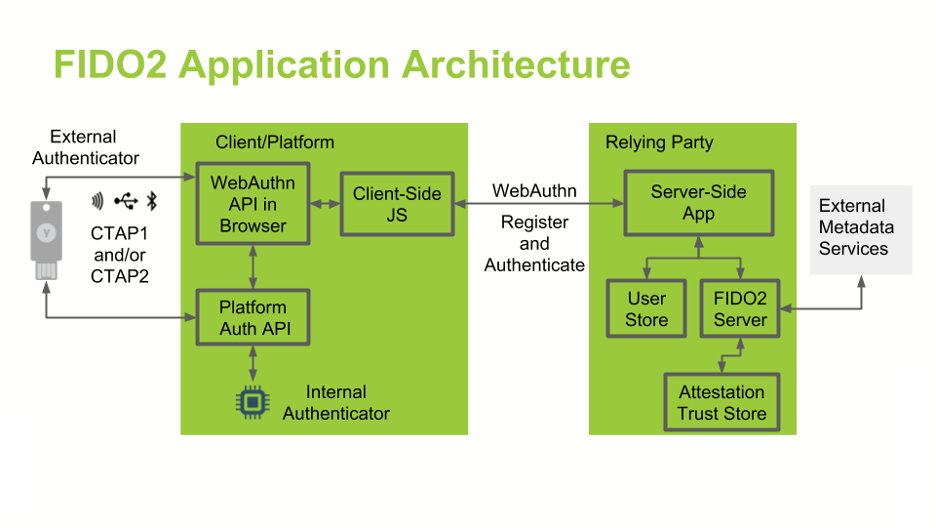

FIDO2, sadece 2FA değil, aynı zamanda tamamen şifresiz kimlik doğrulama için de kullanılabilir ve donanım belirteçlerinin yanı sıra, akıllı telefonlardaki veya dizüstü bilgisayarlardaki biyometrik doğrulayıcılar gibi yerleşik doğrulayıcıları da destekler. FIDO2 Mimarisi:

Componentler hakkında daha detaylı görsel aşağıdaki gibidir:

FIDO2’nin Temel Özellikleri

- Şifresiz Kimlik Doğrulama: FIDO2, şifre olmadan yalnızca açık anahtar kriptografisi ile kimlik doğrulama yapma imkanı sunar.

- Çoklu Doğrulayıcı Türleri: FIDO2, donanım belirteçlerinin yanı sıra cihazlarda yerleşik biyometrik doğrulayıcıları (parmak izi okuyucuları, yüz tanıma) da destekler.

- WebAuthn (Web Authentication): WebAuthn API’si sayesinde, tarayıcılar ve web uygulamaları FIDO2 kimlik doğrulamasını doğrudan destekleyebilir.

- Platform Entegrasyonu: Yerleşik biyometrik doğrulayıcılar veya PIN ile kimlik doğrulaması yapılabilir. Örneğin, bir dizüstü bilgisayarda parmak izi tarayıcısı kullanarak giriş yapılabilir.

- CTAP (Client to Authenticator Protocol): Harici doğrulayıcılar (donanım belirteçleri) ile cihaz arasında iletişim sağlar.

- Çapraz Platform Desteği: FIDO2, hem donanım belirteçleriyle çapraz platform kimlik doğrulaması, hem de cihazlara özel biyometrik doğrulayıcılarla platforma özgü kimlik doğrulaması sağlar.

- Yüksek Güvenlik: Sunucularda hiçbir gizli bilgi saklanmadığı için phishing (kimlik avı) ve veri ihlali riskini minimize eder.

FIDO vs FIDO2

| Özellik | FIDO | FIDO2 |

|---|---|---|

| Kimlik Doğrulama Türü | İki faktörlü kimlik doğrulama (2FA) | Şifresiz kimlik doğrulama veya iki faktörlü kimlik doğrulama |

| Ana Bileşenler | FIDO U2F (donanım token tabanlı) | WebAuthn (Web Authentication) + CTAP (Client to Authenticator Protocol) |

| Token Gereksinimi | Fiziksel donanım token’ı (USB, NFC, Bluetooth) zorunlu | Donanım token’larını ve yerleşik doğrulayıcıları (biyometrik) destekler |

| Tarayıcı Desteği | Sınırlı tarayıcı desteği | Çoğu modern tarayıcı (Chrome, Firefox, Edge, Safari) tarafından desteklenir |

| Kullanım Alanı | Çevrimiçi hesapları iki faktörlü doğrulama ile güvence altına almak | Şifresiz veya 2FA kimlik doğrulaması sağlamak için geniş kullanım alanı |

| Şifre Bağımlılığı | Şifre + ikinci faktör gerektirir | Şifresiz kimlik doğrulama sağlar veya ikinci faktörle kullanılabilir |

| Güvenlik Seviyesi | Yüksek güvenlik (açık anahtar kriptografisi) | Çok yüksek güvenlik (şifresiz destek, sunucuda gizli bilgi yok) |

| Kullanım Kolaylığı | Şifre + token ile kimlik doğrulama gerekir | Biyometrik veya donanım token’ı ile şifresiz kolay kullanım sunar |

| Platform Entegrasyonu | Yerleşik doğrulayıcı desteği yok | Yerleşik doğrulayıcılar ve donanım token’ları desteklenir |

FIDO2 Kullanım Alanları

Kurumsal Güvenlik: Büyük işletmeler, çalışanların güvenli ve şifresiz erişim sağlayabilmeleri için FIDO2’yi kullanır. Özellikle şifresiz giriş ve iki faktörlü kimlik doğrulama kombinasyonları, kurumsal sistemlerin güvenliğini artırır. Çevrimiçi Bankacılık: Bankalar ve finansal kurumlar, kullanıcıların hesaplarına güvenli erişim sağlayabilmek için FIDO2’yi tercih eder. Şifresiz giriş ve donanım token’ları ile ekstra güvenlik sağlanır. Hükümet Uygulamaları: Devlet kurumları, hassas verilere erişimi güvence altına almak için FIDO ve FIDO2 tabanlı kimlik doğrulama çözümlerini kullanır. Sağlık Sektörü: FIDO2, sağlık çalışanlarının hassas verilere güvenli bir şekilde erişmesini sağlamak için kullanılır. Biyometrik doğrulayıcılar, bu alanda popülerdir.

Avantajları

- Güvenlik Artışı: Şifresiz kimlik doğrulama, şifrelerin oluşturduğu güvenlik risklerini ortadan kaldırır. Geleneksel şifreler, phishing (oltalama), brute force saldırıları veya veri ihlalleri gibi saldırılara karşı hassastır. Şifresiz yöntemler (biyometrik doğrulama, donanım anahtarları, vb.) bu riskleri minimize eder, çünkü oturum açmak için gizli bilgiler sunucu tarafında saklanmaz.

- Kullanıcı Deneyiminin İyileşmesi: Kullanıcılar şifre hatırlamak zorunda kalmazlar, bu da deneyimi kolaylaştırır. Tek bir biyometrik kimlik doğrulama (parmak izi, yüz tanıma) veya donanım token’ı ile giriş yapılabilir, bu da işlemi hızlandırır ve şifre girme ihtiyacını ortadan kaldırır.

- Phishing Saldırılarına Dayanıklılık: Şifresiz kimlik doğrulama yöntemlerinde, özellikle FIDO2 tabanlı çözümlerde, phishing saldırılarına karşı dayanıklılık artar. Çünkü kimlik doğrulama sırasında sunuculara şifre gibi hassas bilgiler gönderilmez; bunun yerine, yalnızca oturum açma talebini dijital olarak imzalayan bir özel anahtar kullanılır.

- Veri İhlali Risklerinin Azalması: Şifreler sunucularda saklanmadığı için, veri ihlalleri durumunda kullanıcı hesap bilgileri çalınamaz. Bu, hizmet sağlayıcılar için de büyük bir avantajdır, çünkü şifrelerin çalınması riski ortadan kalkar.

- Maliyet Tasarrufu: Şifrelerin yönetimi, özellikle büyük işletmelerde, zaman ve maliyet açısından yük olabilir. Şifre sıfırlama işlemleri, IT desteği ve diğer güvenlik önlemleri büyük maliyetler oluşturur. Şifresiz kimlik doğrulama, bu yönetim maliyetlerini azaltabilir.

Dezavantajları

- Başlangıç Maliyetleri: Şifresiz kimlik doğrulama çözümlerini uygulamak, başlangıçta yüksek maliyetler getirebilir. Donanım token’ları, biyometrik doğrulama cihazları, ve yazılım entegrasyonları gibi ek yatırımlar gerektirebilir.

- Uyumluluk Sorunları: Bazı kullanıcılar, şifresiz kimlik doğrulama sistemleriyle uyumlu cihazlara sahip olmayabilir. Örneğin, eski bilgisayarlar veya akıllı telefonlar biyometrik doğrulayıcıları Ayrıca, tüm uygulama ve web siteleri şifresiz kimlik doğrulama standartlarını (FIDO2, WebAuthn vb.) desteklemeyebilir.

- Kullanıcı Alışkanlıkları: İnsanlar yıllardır şifre kullanmaya alışık olduğundan, şifresiz kimlik doğrulamaya geçiş bazı kullanıcılar için zor olabilir. Biyometrik doğrulama veya donanım token kullanma konusunda çekinceler olabilir. Ayrıca, parmak izi tarayıcıları veya yüz tanıma sistemleri her zaman mükemmel çalışmayabilir ve kullanıcı memnuniyetsizliğine yol açabilir.

- Donanım Bağımlılığı: Şifresiz kimlik doğrulama yöntemlerinden bazıları, özellikle donanım token’larına bağımlı olabilir. Bu token’lar kaybolduğunda veya zarar gördüğünde, kullanıcıların erişimini geri kazanmak zor olabilir. Ayrıca, yedekleme süreçleri karmaşık hale gelebilir.

- Gizlilik Endişeleri: Biyometrik kimlik doğrulama (parmak izi, yüz tanıma) yöntemleri, bazı kullanıcılar arasında gizlilik endişelerine yol açabilir. Biyometrik verilerin nasıl toplandığı, saklandığı ve kullanıldığı konusunda kullanıcılar şüphe duyabilir. Bu tür kişisel verilerin yanlış yönetilmesi ciddi güvenlik ve gizlilik sorunlarına neden olabilir.

Platform doğrulayıcıları, dahili doğrulayıcılar olarak da bilinir, diğer cihazlara yerleştirilenlerdir ve donanımı parçalamadan veya yok etmeden ayrılamazlar. Bu kimlik doğrulayıcı sınıfının örnekleri arasında Apple’ın Touch ID ve Face ID’si, Windows Hello ve hatta birçok dizüstü bilgisayarda bulunan ortak parmak izi tarayıcısı bulunur. Platform doğrulayıcıları, üretilen herhangi bir özel anahtarı güvence altına almak için kullanılan yerleşik bir Güvenilir Platform Modülü’ne (TPM) sahiptir ve genellikle doğası gereği biyometriktir, ancak bu kesinlikle bir gereklilik değildir. Ancak mevcut olduğunda, biyometrik öğe platformun bir kullanıcının cihaz kimlik profiline uyması için bir mekanizma sağlar ve buna karşılık, depolanan kriptografik kimlik bilgilerini bir Güvenen Taraf’a (RP) karşı kimlik doğrulaması yapmak için kullanır. Mevcut olmadığında, örneğin geleneksel Kişisel Kimlik Numarası (PIN) gibi diğer tekniklerle aynı sonuç elde edilebilir, ancak potansiyel olarak omuz sörfüne karşı savunmasız oldukları için daha az güvenli olabilirler.

Serinin bir sonraki yazısına Yetkilendirme Yaklaşımları adresinden ulaşabilirsiniz.

Kaynakça